個人情報漏えい事故多発!ECサイトのセキュリティについて

クレジットカード情報をはじめとする個人情報の漏えい事故が後を絶ちません。すでに今年は大規模な事故も発生し、どのEC事業者にとっても他人事ではない状況です。もし漏えい事故を起こしてしまったりすると企業自体の信用・信頼性を著しく落としてしまいますし、上場企業であれば株価の暴落など、EC事業のみならず、その企業にとって大ダメージを蒙ってしまいます。今回は実際におきたセキュリティ事故を元に、特にクレジットカードを狙う目的や攻撃手法などを解説します。

万全なセキュリティは存在しない

これは最初にお伝えしなければならない重要な事なのですが、100点満点の万全なWebセキュリティというのはありません。どんな盤石といわれる仕組みやシステムでもセキュリティにおいては守る側より攻撃者側が圧倒的有利な状況で、事実、守り手が新手の攻撃が発生してから対策を講じるようないたちごっこになっている状況が多く存在します。だからといって対策を講じないわけにもいきません。既知の攻撃でも対策をしていないといとも簡単にセキュリティホールからの侵入は発生してしまうのです。

だからこそ、50点のセキュリティを1点でも多く積み重ねて、100点に少しでも近づけていく活動がとても必要ですし、それでも万が一セキュリティ事故が発生したときに被害を最小限に食い止める方法を理解することも同時にとても重要なのです。

そもそもクレジットカードの何が狙われているのか?

国際ブランドのペイメントカード情報

皆様もよくお使いのクレジットカードの情報です。クレジットカードの会員番号と有効期限の情報が主に狙われております。ECサイトでお買いものをする際にも、16桁の会員番号と有効期限を入力しますよね?その情報があればECサイトでもお買いものができてしまいますので、これを悪意のある人が狙っているわけです。

カート情報を盗んでどうするのか?

・偽造カードを作成

・本人確認が弱いプリペイドカードにチャージ

・ブラックマーケットで換金

など様々な犯罪に利用されてしまいます。

2016年5月、日本のコンビニATMで多額の現金が引き落とされました。南アフリカの銀行から流出した顧客データを使い偽造クレジットカードを作成、キャッシングを不正に利用し14億円もの現金が引き出されました。もし国内のECサイトやカード会社からクレジットカードのデータが漏えいした場合、このような犯罪に使用されてしまうケースもございます。カード情報の流出をしてしまうとEC事業だけでなく企業にしても重大な影響をあたえるため、十分な対策が必要となります。

どうやって盗まれているのか?

SQLインジェクションやクロスサイトスクリプティング等のECシステムの不具合を悪用した攻撃

もっとも典型的な手法です。悪意のある第三者がアプリケーションのセキュリティ不備を意図的に利用し、想定しないSQL文を実行させたり、動的ページに本来は意図しないスクリプトを埋め込まれて漏洩の足がかりにされてしまう等、この攻撃手法はオープンソース系のECシステムを中心に今現在でも見られる攻撃となっております。

対策にはしっかりとそれら不正なコードやタグを無害化(サニタイジング)するということが必要不可欠です。さらにこれらの脆弱性がシステムに埋め込まれていないかは第三者のセキュリティ検査機関を利用してチェックするなどの外部の検査も有効です。

バックドアによる攻撃

ネットワークを通じて外部からコンピュータを自由に操作できるような通路を設置することをいいます。一度侵入されてしまうとコンピュータが乗っ取られたような状態になり、今後侵入が簡単にできてしまうようになります。

最近ではApache Struts2というオープンソースのミドルウェアの脆弱性を悪用した漏洩事故が、日本国内でも複数件報告されております。

ApacheStruts2に関しては国外で脆弱性が発見されてから数日以内に、日本にまだ漏洩の最新情報が到達する前にすでに日本のサイトも攻撃に合い、情報の漏洩まですでにおきてしまっている、まさにゼロデイ攻撃と呼ばれるスピードで情報は抜き去られてしまうのです。

このようなOSやミドルウェアなど、システムを動かすためには、ECシステム以外にもさまざまなソフトウェアの基盤の元動いておりますので、防ぐことは本当に容易ではありません。

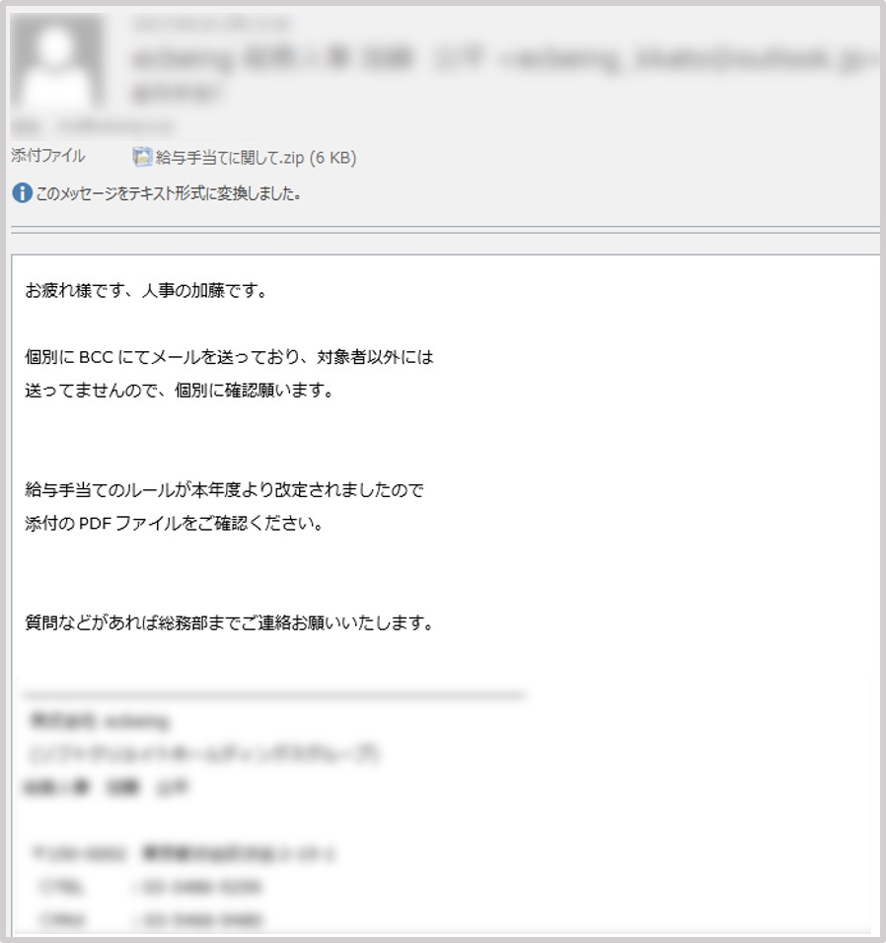

他にもインターネットからプログラムをダウンロードしたり、悪意のあるメールの添付ファイルを開いたりして設置されることが多いです。

ちなみに・・・

※こちらのメールはecbeing内のセキュリティに対する社内テストの一例です。ecbeingではセキュリティに対し責任ある立場として、セキュリティ対応テストを社内で定期的に行っております。

ecbeing社内では実際におきた攻撃例を応用し不定期に、抜き打ち模擬攻撃のような事を実施し、社内での啓蒙と理解度向上に努めております。今回は標的型攻撃を想定した模擬攻撃ですが、このような日々進化する攻撃手法をEC事業者もシステムベンダーもしっかりと把握しないと対策の評価や実施が困難になりかねません。

カード情報の流出による加盟店の損出は?

・情報を流出させてしまったお客様へのお詫びのコスト

・認定フォレンジック調査会社の調査コスト(500万〜)

・再発行のコスト1枚あたり数千円をカード発行会社に対し負担

・不正モニタリングのコストを1カードあたり数百円を加盟店が負担

・実際に不正な買い物の額についても流出させた加盟店が負担する

・カード会社の対応などコールセンターを増設するコスト

・カード決済の一時停止措置=PCI DSSに準拠するまで原則カード取引は再開できない 等

ざっと並べただけでも数千万規模の出費が発生し、それだけでなく、かなりの人件費や顧客からの信頼失墜など、企業の経営自体にも大きな影響がでてしまいます。さらにカード加盟店として継続をする場合は、PCI DSSの準拠が要請され多大な費用をかけてPCI DSSに準拠しクレジットカード加盟店として再開するか?もしくは主要な決済手段であるクレジットカードの利用を無くすか?このどちらかを選択しなければならず、EC事業だけでなく企業としても致命的なことになりかねません。

そもそもクレジットカード情報を持たない

EC上でもクレジットカード情報を持たないことが一番重要です。今EC業界ではクレジットカード情報の非保持化・非通過に向けた動きが活発になっています。

これはクレジット取引におけるセキュリティ対策強化に向けた実行計画という、サイバー攻撃からEC事業者のクレジットカード情報を防衛する対策として、2016年2月、経済産業省およびクレジット取引セキュリティ対策協議会より、クレジットカード取引におけるセキュリティ対策の強化要請が発表されました。EC事業者は2018年3月末までに、クレジットカード情報保護に関する国際基準である「PCI DSS」に準拠するか、ECサイトのクレジットカード情報を非保持化(カード情報を「保持」「処理」「通過」しないこと)※トークン決裁 するか、どちらかの対策を求められております。

このように国もECサイトからの情報漏えい時事故への対策に乗り出しているような重要な問題なのです。

ecbeingはPCI DSSへの準拠とカード情報の非保持化(トークン決裁)に対応

「ecbeing」はPCI DSSへ準拠した環境へのオプションでの対応およびトークン決済の両方に対応しており、EC事業者のニーズに合わせたご利用が可能です。「ecbeing」の導入により、EC事業者は経済産業省からの要請をクリアしながら、個別カスタマイズを実現し、高水準のセキュリティレベルを維持することが出来ます。今年も多発しているクレジットの情報漏えい事故ですが、お客様との顔が見えないECだからこそ、EC事業者としても信頼・安心が非常に重要です。今一度自社のECサイトのセキュリティを今一度見直してみましょう。